Mantenimiento preventivo de computadoras

La mejor manera de lidiar con los problemas es evitar que sucedan en primer lugar. Ahí es donde entra en juego el mantenimiento preventivo.

Un buen programa de mantenimiento preventivo incorpora un plan de respaldo integral, medidas para proteger el sistema contra exploits maliciosos, mantenimiento periódico de hardware y software y pasos para mantener el orden general del sistema. Los objetivos del mantenimiento preventivo son reducir la probabilidad de fallas de hardware, extender la vida útil del sistema, minimizar las fallas del sistema causadas por controladores desactualizados y otros problemas de software, proteger el sistema contra virus y otro malware y prevenir la pérdida de datos.

Las siguientes secciones describen un programa básico de mantenimiento preventivo que puede utilizar como base para desarrollar un programa que se adapte a sus necesidades y las de su sistema.

Hacer una copia de seguridad del sistema

Mantener un buen conjunto de copias de seguridad es una parte fundamental del mantenimiento preventivo.

La disponibilidad de placas base y discos duros económicos que admiten la duplicación RAID 1 había llevado a muchas personas a depender únicamente de RAID 1 para proteger sus datos. Esa es una muy mala idea. RAID 1 protege solo contra la falla de un disco duro, que es una protección parcial en el mejor de los casos. RAID 1 no hace nada para protegerse contra:

- Datos corrompidos por virus o problemas de hardware

- Eliminar, sobrescribir o modificar accidentalmente archivos importantes

- Pérdida de datos catastrófica, como incendio o robo de su equipo

Para protegerse contra esas y otras amenazas, la única solución confiable es realizar copias de seguridad de sus datos periódicamente en algún tipo de medio extraíble, como cintas, discos ópticos o discos duros extraíbles.

Hardware de respaldo

En el pasado, no existían opciones de hardware realmente buenas para realizar copias de seguridad de los sistemas domésticos y SOHO. Las unidades de cinta eran caras, complejas de instalar y configurar, usaban medios frágiles y costosos y eran terriblemente lentas. Los grabadores de CD, aunque razonablemente rápidos y económicos, almacenaban una cantidad tan pequeña de datos que muchas personas que los usaban para hacer copias de seguridad recordaron los malos tiempos de intercambiar disquetes. Los discos duros externos eran caros y de dudosa fiabilidad.

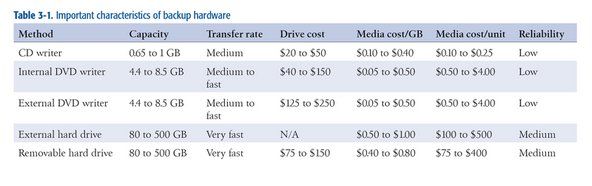

Las cosas han cambiado. Las unidades de cinta de consumo siguen siendo caras y lentas, aunque es más fácil instalar una unidad de cinta ATAPI moderna que en los días en que las unidades de cinta usaban interfaces SCSI o propietarias. Las grabadoras de CD siguen siendo razonablemente rápidas y económicas, y son una buena solución si sus datos caben en uno o dos CD. El cambio más significativo en el hardware de respaldo para consumidores ha sido la introducción de grabadoras de DVD y discos duros externos o extraíbles de bajo costo. Tabla 3-1 enumera las características importantes de los tipos de hardware de copia de seguridad que se utilizan para las copias de seguridad domésticas y SOHO.

Tabla 3-1: Características importantes del hardware de respaldo

Además de las consideraciones de costo, se enfrenta a dos problemas al elegir el hardware de respaldo: capacidad y velocidad. Idealmente, el hardware que elija debe tener la capacidad suficiente para almacenar todo el contenido de su disco duro o al menos todos sus datos de usuario en un disco o cinta. Igual de importante, el hardware de copia de seguridad debe ser lo suficientemente rápido como para completar una copia de seguridad completa y verificar en cualquier momento que tenga disponible para las copias de seguridad. Es fácil cumplir con ambos requisitos si tiene un presupuesto ilimitado, pero la mayoría de nosotros tenemos que comprometer uno u otro para evitar arruinarnos.

Para la mayoría de los usuarios domésticos y de SOHO, una grabadora de DVD es el mejor compromiso. Por $ 100 o menos (posiblemente mucho menos), puede comprar una grabadora de DVD interna y un suministro de discos suficiente para implementar un plan de respaldo integral. Si tiene varios sistemas o portátiles que no están en red para realizar copias de seguridad, puede utilizar una grabadora de DVD USB / FireWire externa para realizar copias de seguridad de todos ellos individualmente.

La capacidad de un DVD grabable de 4,4 GB para una capa y 8,5 GB para dos capas es suficiente para muchos sistemas (explicaremos por qué en breve). Escribir y verificar un disco completo solo lleva unos minutos, lo que hace que sea práctico realizar copias de seguridad con frecuencia, incluso varias veces durante una jornada laboral. El único inconveniente del DVD grabable es que los discos ópticos tienen una corrección de errores mucho menos sólida que las cintas, lo que significa que existe una pequeña posibilidad de que un archivo no se pueda recuperar de un DVD de respaldo. Sin embargo, ese es un problema fácil de resolver. Simplemente haga copias de seguridad con más frecuencia y conserve sus discos de copia de seguridad más antiguos. Si no puede recuperar el archivo del disco actual, podrá recuperarlo del inmediatamente anterior.

DISCO VERSUS CINTA

Somos del tipo de cinturones y tirantes cuando se trata de proteger nuestros datos. Antes de que estuvieran disponibles grabadoras de DVD asequibles, realizamos copias de seguridad de nuestros propios sistemas todos los días con unidades de cinta Travan y DDS. Y admitimos que la corrección de errores menos robusta de los discos ópticos inicialmente nos dio una pausa. Pero nos convertimos hace un par de años al uso de DVD + R y DVD + RW para las copias de seguridad, y no hemos mirado hacia atrás. Usamos discos de alta calidad (Verbatim premium) y nunca hemos tenido problemas para recuperar un archivo. La cinta todavía tiene su lugar en los centros de datos corporativos, pero en lo que a nosotros respecta, es obsoleta para los usuarios domésticos y de SOHO.

Si el DVD no tiene la capacidad suficiente, considere la posibilidad de utilizar discos duros externos o extraíbles, que almacenan de 80 GB a más de 500 GB. En cualquier caso, piense en el disco duro como un medio en lugar de como una unidad. En otras palabras, un disco duro externo o extraíble es en realidad una cinta o un disco de aspecto gracioso, que se trata como lo haría con cualquier otro medio de copia de seguridad extraíble. Así como necesita varios discos o cintas para una buena rotación de la copia de seguridad, también necesitará varios discos duros externos o extraíbles. En términos de confiabilidad, los discos duros son intermedios entre las cintas y los discos ópticos. Los discos duros tienen una detección y corrección de errores más robusta que los discos ópticos, pero menos robustos que la cinta. Una vez más, esto no tiene por qué ser motivo de preocupación si realiza una copia de seguridad en varios discos duros externos / extraíbles. Si no puede recuperar un archivo de uno, podrá recuperarlo de otro.

CONSEJOS DE RON MORSE SOBRE BACKUPS

Asegúrese de que sus últimas actualizaciones de hardware y software no dejen atrás sus datos archivados. En un momento hice la mayor parte de mi copia de seguridad en un disco duro externo CDC SCSI. Con 80 MB, no contendría los archivos del sistema o de la aplicación (tenía el medio de instalación original para eso) pero era lo suficientemente grande como para guardar mis datos personales hasta que las cosas llegaran al punto en que no lo estaban. La unidad se degradó al estado de archivo y dejó de funcionar con regularidad. No lo pensé demasiado.

Un día me construí una nueva máquina que no tenía un adaptador SCSI porque la nueva máquina no tenía ningún dispositivo SCSI. La vieja máquina fue vendida a un grupo desprevenido. Entonces, un día tuve que acceder al archivo. I De Verdad necesario para acceder al archivo. Duh. Lección costosa. Esto también se aplica al software. Si tiene muchos datos importantes en un formato de archivo propietario, la posesión de los archivos en sí es solo la mitad del desafío. También necesita poder leerlos. (Inserte comercial para estándares de archivos abiertos aquí).

Organizar la estructura de su directorio de datos

Si realiza una copia de seguridad en discos duros, puede realizar una copia de seguridad de todo el disco en todo momento. Si usa una grabadora de DVD, probablemente hará copias de seguridad completas con poca frecuencia, con copias de seguridad de rutina solo de sus archivos de datos. En ese caso, es importante organizar sus directorios de datos para que sea lo más fácil posible hacer una copia de seguridad solo de sus datos mientras se asegura de hacer una copia de seguridad de todos sus datos. El truco aquí es segregar sus datos en grupos que puedan respaldarse con diferentes frecuencias.

Por ejemplo, nuestros datos, excluidos los archivos de audio y video, suman alrededor de 30 GB. Obviamente, no es práctico respaldar esa cantidad de datos en DVD de forma rutinaria. Afortunadamente, no es necesario respaldarlo todo cada vez. Gran parte de esos datos son libros de material histórico que escribimos hace años (y que podemos actualizar en algún momento), correos electrónicos antiguos, etc. Todo eso debe tener una copia de seguridad, pero no es necesario hacerlo todos los días o incluso todos los meses. Entonces, segregamos nuestros datos en subdirectorios de tres directorios de nivel superior:

datos

Este directorio de nivel superior contiene nuestro correo electrónico de datos de trabajo actual, proyectos de libros actuales, imágenes recientes de cámaras digitales, etc. Este directorio se respalda todos los días en un DVD y, con frecuencia, durante el día para reflejar directorios en otros sistemas de nuestra red. Nunca permitimos que este directorio crezca más de lo que cabe en un DVD.

archivo

Este directorio de nivel superior contiene todos nuestros datos antiguos: archivos que puede que no necesitemos de un mes a otro, o incluso de un año al siguiente. Este directorio está respaldado en varios conjuntos redundantes de DVD, dos de los cuales se almacenan fuera del sitio. Actualmente, cada conjunto de copias de seguridad requiere seis DVD. Cada vez que agregamos datos a los directorios de archivo, lo que no sucede a menudo, grabamos varios conjuntos nuevos de DVD de respaldo. (También conservamos los discos antiguos, pero luego somos packrats).

tenencia

Este directorio de nivel superior es intermedio entre nuestros directorios de datos de trabajo y nuestros directorios de archivos. Cuando el tamaño de nuestros directorios de datos de trabajo se acerca al que cabe en un DVD, generalmente cada dos o tres meses, barremos los archivos más antiguos al directorio de almacenamiento y grabamos nuevas copias del directorio de almacenamiento en un DVD. Al hacer esto, podemos mantener nuestro directorio de datos de trabajo en un tamaño manejable, pero no tenemos que rehacer las copias de seguridad del directorio de archivos con mucha frecuencia. También mantenemos el tamaño de este directorio para que quepa en un DVD. Cuando se acerca a ese tamaño, barremos todo el contenido del directorio de almacenamiento en el directorio de archivo y grabamos un nuevo conjunto de DVD de archivo.

Cuando planifica la estructura de su directorio de datos, también es importante tener en cuenta estos aspectos:

- La importancia de los datos

- Qué tan difícil sería reconstruir los datos

- Con qué frecuencia cambian los datos

En combinación, estos tres factores determinan la frecuencia con la que se deben realizar copias de seguridad de los datos, cuántas generaciones de copias de seguridad desea conservar y, por lo tanto, dónde pertenecen los datos en la estructura de su directorio. Por ejemplo, sus registros financieros y fotografías digitales probablemente sean de vital importancia para usted, difíciles o imposibles de reconstruir si se pierden y se cambian con frecuencia. Es necesario realizar copias de seguridad de esos archivos con frecuencia y probablemente desee mantener varias generaciones de copias de seguridad. Esos archivos pertenecen a sus directorios de datos de trabajo.

Por el contrario, si ha copiado su colección de CD a MP3, esos archivos no son importantes ni difíciles de reconstruir porque simplemente puede volver a copiar los CD si es necesario. Aunque estos archivos pueden clasificarse razonablemente como datos, es probable que los clasifique como datos que nunca necesitan copia de seguridad y, por lo tanto, los ubique en algún lugar de la estructura de su directorio fuera de los directorios que se copian habitualmente.

Desarrollar un esquema de rotación de respaldo

Independientemente del hardware de respaldo que utilice, es importante desarrollar un esquema de rotación de respaldo adecuado. Un buen esquema de rotación requiere media docena o más de discos, cintas o unidades, y le permite:

- Recupere una copia reciente de cualquier archivo de forma fácil y rápida

- Recuperar varias generaciones de un archivo

- Mantenga múltiples copias de sus datos para obtener redundancia y granularidad histórica

- Almacene al menos una copia de sus datos fuera del sitio para protegerse contra pérdidas catastróficas de datos

El esquema de rotación de copias de seguridad más popular y el más adecuado para copias de seguridad en discos DVD + RW se llama Abuelo-Padre-Hijo (GFS) . Para utilizar esta rotación de respaldo, etiquete los siguientes discos:

- Cinco (o seis) discos diarios, etiquetados de lunes a viernes (o sábado).

- Cinco discos semanales, etiquetados Semana 1 a Semana 5.

- Doce discos mensuales, etiquetados de enero a diciembre.

Realice una copia de seguridad de cada día laborable en el disco diario correspondiente. El domingo, retroceda hasta el disco semanal numerado que corresponda al número de ese domingo del mes. El primero (o el último) de cada mes, haga una copia de seguridad del disco mensual. Este método le brinda granularidad diaria para la semana anterior, granularidad semanal para el mes anterior y granularidad mensual para el año anterior. Para la mayoría de los usuarios domésticos y de SOHO, ese esquema es más que suficiente.

controlador de adaptador de red inalámbrica qualcomm atheros ar9485 asus

Por supuesto, puede modificar la rotación GFS estándar de la forma que mejor se adapte a sus necesidades. Por ejemplo, en lugar de escribir sus copias de seguridad semanales o mensuales en un disco DVD + RW que eventualmente se sobrescribirá, puede escribir esas copias de seguridad en discos DVD + R (de una sola escritura) y archivarlos. Del mismo modo, no hay nada que le impida hacer un segundo disco de copia de seguridad cada semana o cada mes y archivarlo fuera del sitio.

Si realiza una copia de seguridad en discos duros externos o extraíbles, probablemente no desee utilizar la rotación GFS estándar, que requeriría 22 discos duros. Afortunadamente, puede usar menos unidades sin comprometer significativamente la confiabilidad de su sistema de respaldo. La mayoría de los discos duros extraíbles tienen espacio para al menos dos o tres copias de seguridad completas, si realiza una copia de seguridad de todo su disco duro, o una docena o más de copias de seguridad de datos únicamente.

Aún así, no desea mantener todos sus huevos en una canasta, pero es razonable limitar la cantidad de canastas a tan solo dos o tres. El truco es asegurarse de alternar el uso de las unidades para que no termine con todas sus copias de seguridad recientes en una unidad y solo las copias de seguridad más antiguas en otra. Por ejemplo, si decide utilizar solo dos discos duros externos o extraíbles para la copia de seguridad, etiquete uno de ellos como M-W-F y el otro como Tu-Th-S, y alterne sus copias de seguridad diarias entre las dos unidades. De manera similar, etiquete una de las unidades 1-3-5 y la otra 2-4 para sus copias de seguridad semanales, y una unidad J-M-M-J-S-N y la otra F-A-J-A-O-D para sus copias de seguridad mensuales.

Elegir un software de respaldo

Hay cuatro categorías generales de software que se pueden utilizar para realizar copias de seguridad. Cada uno tiene ventajas e inconvenientes, y cuál es el mejor para usted depende de sus necesidades y preferencias.

Utilidades del sistema

Las utilidades del sistema como xcopy son gratuitas, flexibles, fáciles de usar, se pueden programar y crear copias de seguridad que se pueden leer directamente sin una operación de restauración. Sin embargo, no suelen proporcionar compresión ni ningún medio sencillo para realizar una comparación binaria en cada archivo que se ha copiado, y solo pueden escribir en un dispositivo montado que sea visible para el sistema operativo como una unidad. (En otras palabras, no puede usarlos para escribir en un disco óptico a menos que esté ejecutando un software de escritura de paquetes que haga que ese disco aparezca en el sistema operativo como una unidad).

Aplicaciones de grabación de CD / DVD

Aplicaciones de grabación de CD / DVD, como Nero Burning ROM ( http://www.nero.com ) y K3b ( http://www.k3b.org ) son rápidos, pueden crear copias de seguridad directamente legibles y, en general, ofrecen funciones sólidas de verificación binaria, pero es posible que no ofrezcan compresión. La mayoría también tiene poca o ninguna capacidad para filtrar por criterios de selección de archivos, como 'hacer copias de seguridad solo de los archivos que han cambiado hoy'. Por supuesto, las aplicaciones de grabación de CD / DVD tienen otros usos, como la duplicación de CD de audio y DVD de vídeo, y es probable que ya tenga instalada una aplicación de grabación. Si es así, y si la aplicación de grabación se adapta a sus necesidades, puede utilizarla en lugar de comprar otra aplicación solo para realizar una copia de seguridad.

Aplicaciones de respaldo tradicionales

Aplicaciones de respaldo tradicionales como BackUp MyPC ( http://www.stompsoft.com ) hacen solo una cosa, pero lo hacen muy bien. Son rápidos, flexibles, tienen opciones sólidas de compresión y verificación, admiten casi cualquier tipo de medio de copia de seguridad y le permiten definir procedimientos de copia de seguridad estándar mediante secuencias de comandos, criterios de selección de archivos detallados y conjuntos de copias de seguridad guardados. Si sus necesidades son simples, el subprograma de copia de seguridad de Windows incluido, que es una versión simplificada de Veritas Backup Exec (ya vendido y renombrado como BackUp MyPC) puede ser suficiente. De lo contrario, creemos que el BackUp MyPC comercial es la mejor opción para los usuarios de Windows.

Aplicaciones de imágenes de disco

Aplicaciones de imágenes de disco, como Acronis True Image ( http://www.acronis.com ) producen una imagen comprimida de su disco duro, que se puede escribir en un disco duro, disco óptico o cinta. Aunque son menos flexibles que una aplicación de copia de seguridad tradicional, las aplicaciones de imágenes de disco tienen la ventaja inestimable de proporcionar funciones de recuperación ante desastres. Por ejemplo, si su disco duro falla y tiene una imagen de disco actual, no necesita reinstalar Windows y todas sus aplicaciones (incluida la aplicación de respaldo) y luego restaurar sus datos. En su lugar, simplemente inicie el disco de recuperación ante desastres y deje que lo extraiga. Su sistema volverá a su estado original en minutos en lugar de horas.

Usamos tres de estos cuatro tipos de software en nuestra propia red. Varias veces al día, hacemos lo que llamamos 'copias de seguridad xcopy' aunque ahora ejecutamos Linux en lugar de Windows para hacer copias rápidas de nuestros datos de trabajo actuales en otros sistemas de la red. Usamos una aplicación de grabación de CD / DVD, K3b para Linux en nuestro caso, para ejecutar nuestras copias de seguridad de rutina en DVD. Y, cuando estamos a punto de desmontar un sistema para repararlo o actualizarlo, ejecutamos una copia de seguridad de la imagen con Acronis True Image, en caso de que suceda lo peor.

NUNCA PUEDES ESTAR DEMASIADO RESPALDO

Independientemente de los medios y métodos de copia de seguridad que utilice, tenga en cuenta lo siguiente y no se equivocará demasiado:

- Realice copias de seguridad con frecuencia, especialmente los datos que son importantes o difíciles de reconstruir

- Verifique las copias de seguridad para asegurarse de que sean legibles y que pueda recuperar los datos de ellas

- Mantener varios conjuntos de copias de seguridad para obtener redundancia y permitir la recuperación de versiones anteriores de archivos.

- Considere el uso de una caja fuerte contra incendios o de medios con clasificación de datos para el almacenamiento en el sitio.

- Almacene un conjunto de respaldo reciente fuera del sitio y rótelo regularmente

Aunque los servicios de respaldo en línea (incluido el uso de Gmail de Google para el almacenamiento de respaldo ad hoc) son opciones razonables para respaldos complementarios, le sugerimos que no los utilice como su forma principal de respaldo. Hay demasiadas cosas que pueden salir mal, desde que su conexión a Internet (o la de ellos) se deba a problemas con el servidor en la empresa de alojamiento, hasta que la empresa cierre sin previo aviso. Cuando necesita sus copias de seguridad, las necesita ahora . Mantenga sus copias de seguridad principales al alcance de la mano.

La seguridad del software no lo es

Aunque muchas personas dependen de firewalls de software, como ZoneAlarm ( http://www.zonealarm.com ) o Norton Internet Security ( http://www.symantec.com ), creemos que es un error. Entre los expertos en seguridad, es una obviedad que el software no puede proteger el sistema que lo ejecuta. Cualquier software de firewall puede verse comprometido por exploits que lo atacan directamente o al sistema operativo subyacente. En nuestra opinión, un firewall de software es mejor que nada, pero no mucho mejor.

Asegurar el sistema

El paso más importante que puede tomar para proteger su sistema contra gusanos y otros intrusos malintencionados es instalar un enrutador / firewall de hardware entre su sistema e Internet. Un enrutador / cortafuegos correctamente configurado bloquea los análisis y sondeos maliciosos, y hace que su sistema sea efectivamente invisible para los millones de sistemas infectados en la Internet pública que constantemente intentan infectarlo. Los dispositivos de enrutador / firewall de hardware generalmente se venden por solo $ 30 a $ 50, por lo que son un seguro barato contra el riesgo de que su sistema se vea comprometido por intrusos maliciosos.

Preferimos los enrutadores de cable / DSL fabricados por D-Link, como el DI-604 (solo con cable) o el DI-624 (con cable / inalámbrico), pero los enrutadores de banda ancha similares fabricados por NETGEAR y Linksys también son populares. Todos los modelos actuales con los que estamos familiarizados usan configuraciones predeterminadas que brindan la seguridad adecuada, pero aún así vale la pena tomarse unos minutos para estudiar el manual y asegurarse de que su enrutador esté configurado para brindar un nivel de seguridad que sea aceptable para usted.

La seguridad WEP no lo es

Si instala un enrutador inalámbrico y habilita la red inalámbrica, asegúrese de asegurarlo correctamente. El estándar utilizado por los primeros dispositivos inalámbricos 802.11, llamado WEP (Privacidad equivalente por cable), ahora es irremediablemente inseguro. WEP se puede descifrar en literalmente minutos o incluso segundos utilizando utilidades que cualquiera puede descargar. El estándar más nuevo WPA (acceso protegido a Wi-Fi), cuando se configura correctamente, es seguro contra todos los ataques excepto los más sofisticados. Si sus adaptadores inalámbricos y puntos de acceso actuales solo admiten WEP, reemplácelos todos inmediatamente por dispositivos que admitan WPA. De lo contrario, también podría ejecutar su red inalámbrica sin ningún tipo de seguridad.

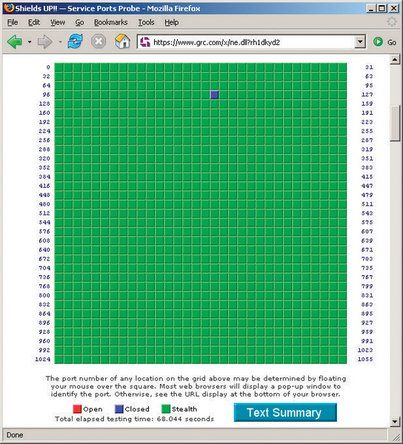

Después de instalar y configurar su firewall / enrutador, visite el sitio web de Gibson Research Corporation ( http://www.grc.com ) y usa sus Shields UP! servicio para probar su seguridad. ¡Escudos ARRIBA! sondea su sistema e informa sobre el estado de los puertos más comúnmente atacados por gusanos y otras vulnerabilidades maliciosas. Figura 3-17 muestra los resultados de ejecutar Shields UP! contra uno de nuestros sistemas de banco de pruebas de Windows XP.

Figura 3-17: ¡Escudos de investigación de Gibson ARRIBA! mostrando un sistema (casi) completamente oculto

¡Escudos ARRIBA! banderas de puertos abiertos (muy malas noticias) en rojo. Puertos cerrados, aquellos que no aceptan conexiones pero cuando se sondean reconocen que están presentes, se marcan en azul. Los puertos ocultos, aquellos que no responden en absoluto a las sondas, están marcados en verde. Idealmente, nos gustaría que todos nuestros puertos estuvieran marcados en verde, porque eso, en efecto, hace que nuestro sistema sea invisible para los intrusos. Pero por razones prácticas, hemos ocultado todos los puertos excepto el puerto 113 (ident), que responde a las sondas como cerrado.

USE nmap PARA PRUEBAS SERIAS

Para pruebas más rigurosas, intente usar nmap ( http://www.insecure.org/nmap/ ). Debido a que puede ejecutarlo dentro de su red, puede usarlo para probar sistemas individuales, en lugar de solo su red como un todo. Es útil probar tanto su enrutador como sus computadoras para saber qué vulnerabilidades existen. Es posible que se sorprenda al saber que de alguna manera logró habilitar un servidor web que nunca usa, o que tiene una versión sin parches de SQL Server (el vector para el gusano Slammer / Sapphire bien publicitado) en ejecución que se instaló junto con algunos otro paquete de software.

¿Qué es el puerto 113?

cómo forzar el reinicio del iphone 5cEl puerto 113 se utiliza para solicitudes de identificación, que permiten a los servidores remotos descubrir el nombre de usuario asociado con una conexión determinada. La información descubierta a través de ident rara vez es útil y no es confiable. Sin embargo, cuando un servidor remoto intenta conectarse de nuevo a su computadora y emite una respuesta de identificación, un puerto cerrado le dice: 'Lo siento, no estoy ejecutando ident'. Un puerto oculto, por otro lado, puede llevar al servidor remoto a concluir que su computadora no existe. Es más probable que un servidor remoto permita su conexión (como FTP, HTTP o TELNET) si cree que realmente está allí.

La mayoría de los enrutadores de hardware ocultan de forma predeterminada todos los puertos excepto el 113, que configuran como cerrados. Algunos enrutadores también ocultan el puerto 113. Suele ser una mala idea, ya que puede provocar una respuesta lenta o ninguna respuesta de algunos servidores. Si Shields UP! informa que el puerto 113 está oculto, sugerimos usar la utilidad de configuración del enrutador para cambiar el puerto 113 a cerrado en lugar de oculto.

Aquí hay algunos otros pasos que debe seguir para proteger sus sistemas Windows:

Instala Firefox.

Uno de los pasos más importantes que puede tomar para proteger un sistema Windows es reemplazar el Internet Explorer inseguro y con errores por un navegador predeterminado diferente. El navegador alternativo más popular es Firefox ( http://www.mozilla.org ). Le sugerimos que instale Firefox inmediatamente y comience a usarlo como su navegador predeterminado. Ignore el FUD inspirado en Microsoft que sostiene que Internet Explorer es tan seguro como Firefox. No lo es. Firefox es un orden de magnitud más seguro.

Instale software de bloqueo de anuncios.

Aunque la mayoría de los anuncios publicitarios y las ventanas emergentes no son maliciosos, son molestos. Y algunos anuncios contienen enlaces a sitios maliciosos en los que simplemente hacer clic en un enlace o incluso simplemente ver la página puede instalar malware en su sistema a través de una 'descarga automática'. El uso de software de bloqueo de anuncios minimiza el problema. Usamos Ad Block ( http://extensionroom.mozdev.org ), pero hay muchas alternativas, incluida Privoxy ( http://www.privoxy.org ), WebWasher ( http://www.cyberguard.com ) y AdSubtract ( http://www.intermute.com ).

Internet Explorer seguro.

Desafortunadamente, es imposible eliminar Internet Explorer por completo de un sistema Windows. E IE es peligroso simplemente sentado en su disco duro, incluso si nunca lo ejecuta. Puede minimizar el peligro configurando IE para que sea lo más seguro posible. Para hacerlo, ejecute IE, elija Herramientas Opciones de la pestaña Seguridad. Seleccione cada zona de seguridad, haga clic en el botón Nivel personalizado, elija 'Alta seguridad' en la lista desplegable y haga clic en el botón Restablecer. Repita el proceso para cada zona de seguridad. Una vez hecho esto, Internet Explorer es prácticamente inutilizable, pero al menos es lo más seguro posible.

Deshabilite Windows Scripting Host.

Incluso si protege Internet Explorer, Host de secuencias de comandos de Windows (WSH) permanece instalado y peligroso. Para una mejor seguridad contra los virus VBS, recomendamos eliminar WSH por completo, aunque hacerlo significa que Windows ya no puede ejecutar ningún script .vbs. Según la versión de Windows que ejecute, es posible que pueda eliminar WSH mediante el subprograma Agregar o quitar programas en el Panel de control.

Si no hay ninguna opción para eliminar WSH del Panel de control, puede eliminar WSH manualmente eliminando los archivos cscript.exe y wscript.exe , pero debe hacerlo en la secuencia adecuada. Windows almacena dos copias de estos archivos, las copias activas en WINDOWS system32 y copias de seguridad en WINDOWS system32 dllcache . Elimine primero las copias de seguridad y luego las copias activas. Si elimina primero las copias activas, Windows detecta inmediatamente su ausencia y las restaura automáticamente a partir de las copias de seguridad. Después de eliminar ambas copias, Windows muestra un cuadro de diálogo de advertencia que puede simplemente descartar.

DESCANSAR DE LA MANERA FÁCIL

También puede utilizar Noscript.exe de Symantec ( http://www.symantec.com/avcenter/noscrip... ), que elimina WSH automáticamente.

Reemplazar Outlook.

Aunque las versiones recientes son más seguras que las versiones anteriores, Outlook sigue siendo un imán de virus. Si es posible, recomendamos reemplazarlo con Mozilla Thunderbird u otro cliente de correo alternativo.

Las medidas que hemos descrito hasta ahora protegen su sistema contra la infección por gusanos y otras vulnerabilidades que no requieren la intervención del usuario. Desafortunadamente, estos exploits automatizados no son los únicos peligros para la seguridad. Su sistema también está en riesgo de exploits que requieren su participación activa (si no lo sabe). Las dos principales amenazas son los virus, que normalmente llegan como archivos adjuntos a los mensajes de correo electrónico, y el software espía, que a menudo se suma al software 'gratuito', como los clientes P2P, que se instala voluntariamente.

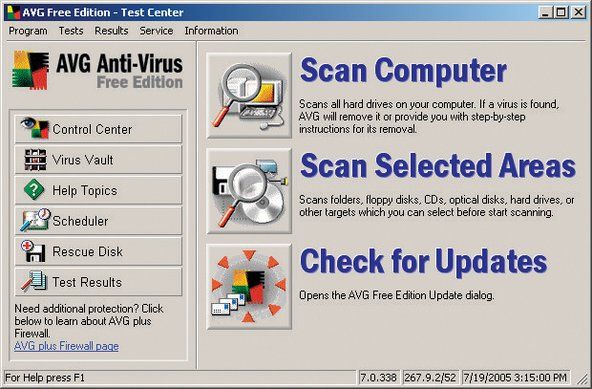

Los nuevos virus se escriben y liberan constantemente, por lo que es importante ejecutar un escáner de virus con regularidad y mantenerlo actualizado con las firmas de virus más recientes. Aunque Norton AntiVirus ( http://www.symantec.com ) y McAfee VirusScan ( http://www.mcafee.com ) son dos de los escáneres antivirus más populares que tampoco usamos. En su lugar, recomendamos instalar Grisoft AVG Anti-Virus ( http://www.grisoft.com ), se muestra en la Figura 3-18 . AVG es tan eficaz como cualquier producto de la competencia que hayamos utilizado, impone pocas demandas a los recursos del sistema y es gratuito para uso personal.

Figura 3-18: Edición gratuita de Grisoft AVG Anti-Virus

Hasta hace unos años, los virus eran la principal amenaza para la seguridad. Hoy en día, el malware es al menos una gran amenaza. La forma menos maliciosa de malware es el adware, que muestra anuncios emergentes durante las sesiones de navegación, y puede informar sus hábitos de navegación web a un servidor central, generalmente de forma anónima y sin informar información personal que lo identifique individualmente para ayudar al adware a mostrar anuncios que cree. será de su interés. Más formas maliciosas de adware, generalmente llamadas spyware, recopilan y reportan información sobre usted que puede ser útil para los ladrones de identidad y otros malhechores. Las formas más maliciosas de software espía van mucho más allá, utilizando registradores de pulsaciones de teclas y técnicas similares para recopilar contraseñas, números de tarjetas de crédito y cuentas bancarias, y otra información sumamente sensible.

Incluso si nunca instala software que no provenga de una fuente confiable, puede ser víctima de software espía. A veces, todo lo que se necesita es visitar una página web maliciosa que descarga e instala software espía en su sistema de manera invisible. La única forma de protegerse contra este tipo de software malicioso es instalar un escáner de malware, mantenerlo actualizado y ejecutarlo con regularidad. Existen numerosos escáneres de malware disponibles, muchos de ellos sin costo alguno. Desafortunadamente, algunos de ellos son en realidad troyanos de software espía. Si instala uno de esos, de hecho escaneará su sistema e informará sobre cualquier malware 'extranjero' que detecte. Incluso puede ser lo suficientemente amable para eliminar ese malware, dejando su sistema libre para ejecutar el software espía que se instala.

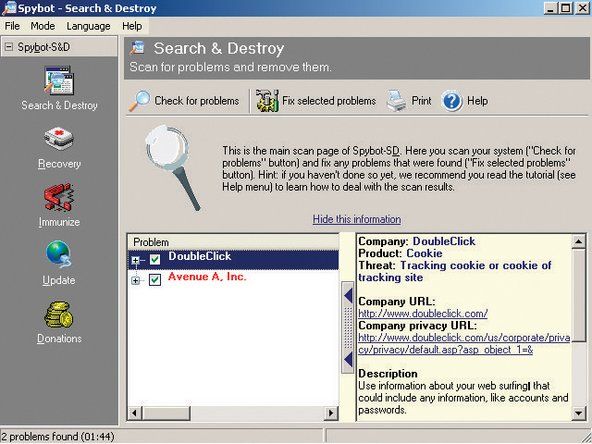

Afortunadamente, hay dos escáneres de malware confiables que podemos recomendar, ambos gratuitos para uso personal. Búsqueda y destrucción de Spybot ( http://www.safer-networking.org ), se muestra en la Figura 3-19 , es material de donación. Spybot es rápido y extremadamente efectivo, y lo usamos como nuestra primera línea de defensa. (Si lo instala, por favor envíele unos cuantos dólares a este tipo de software. Debe alentarse a ello). Ejecutamos Spybot a diario en nuestros sistemas Windows. Por muy bueno que sea, incluso Spybot a veces pierde algo. Como respaldo, ejecutamos AdAware ( http://www.lavasoftusa.com ) semanal. Lo que no detecta Spybot, lo hace AdAware. (La versión paga de AdAware incluye una aplicación de bloqueo de anuncios y bloqueo de ventanas emergentes en tiempo real que funciona bien).

Figura 3-19: Utilice SpyBot Search & Destroy para detectar y eliminar malware

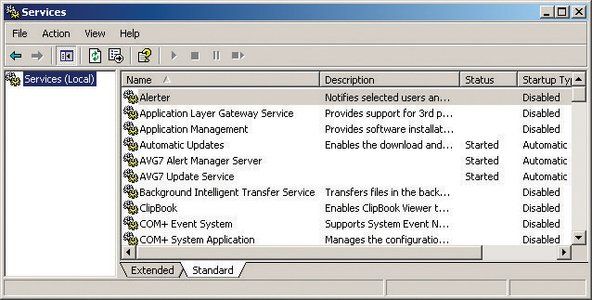

De forma predeterminada, Windows ejecuta muchos servicios en segundo plano innecesarios. La desactivación de los servicios innecesarios tiene el doble beneficio de reducir el consumo de recursos del sistema y eliminar los posibles puntos de entrada para las vulnerabilidades de seguridad. Puede configurar el comportamiento de inicio de los servicios de Windows XP mediante el editor de políticas de servicios. Para hacerlo, haga clic en Iniciar Ejecutar, escriba services.msc en el cuadro de diálogo Ejecutar y presione Entrar. Aparece el editor de políticas de servicios, como se muestra en Figura 3-20 .

Figura 3-20: Editor de políticas de servicios de Windows XP

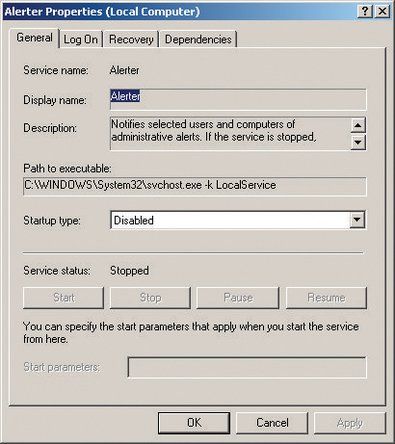

Haga doble clic en el nombre de cualquier servicio para mostrar la hoja de propiedades de ese servicio, como se muestra en Figura 3-21 . Utilice la lista desplegable 'Tipo de inicio' para establecer el tipo de inicio en Automático, Manual o Deshabilitado, según corresponda. Si el servicio se está ejecutando actualmente, haga clic en el botón Detener para detenerlo. Si otros servicios dependen de ese servicio, Windows muestra un cuadro de diálogo de advertencia para indicarle que detener ese servicio también detendrá los servicios dependientes. Una vez que haya reconfigurado la configuración de inicio para todos los servicios, reinicie el sistema para que los cambios surtan efecto.

Figura 3-21: Hoja de propiedades del servicio de alerta

Para un sistema típico de Windows XP que se utiliza habitualmente en un entorno residencial o SOHO, recomendamos habilitar los siguientes servicios de Microsoft:

- Actualizaciones automáticas

- Servicios criptográficos

- Cliente DHCP

- Registro de eventos

- Ayuda y apoyo

- Servicio de entrada HID

- Conecta y reproduce

- Cola de impresión

- Almacenamiento protegido

- Administrador de conexión automática de acceso remoto

- Administrador de conexión de acceso remoto

- Llamada a procedimiento remoto (RPC)

- Localizador de llamadas a procedimiento remoto (RPC)

- Servicio de bloqueo de secuencias de comandos

- Centro de Seguridad

- Detección de hardware de Shell

- Windows Audio

- Adquisición de imágenes de Windows (WIA)

- instalador de ventanas

- Instrumentación de Administración Windows

- Extensiones del controlador de Instrumental de administración de Windows

- Puesto de trabajo

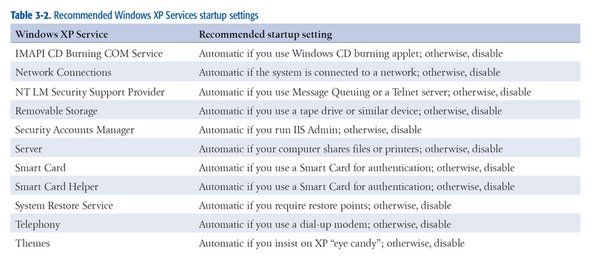

Deshabilite todos los demás servicios de Microsoft, excepto posiblemente los enumerados en Tabla 3-2 . Algunos de estos servicios, en particular el servicio de restauración del sistema y los temas, utilizan importantes recursos del sistema y es mejor desactivarlos a menos que necesite la funcionalidad que proporcionan.

Tabla 3-2: Configuración de inicio recomendada de los servicios de Windows XP

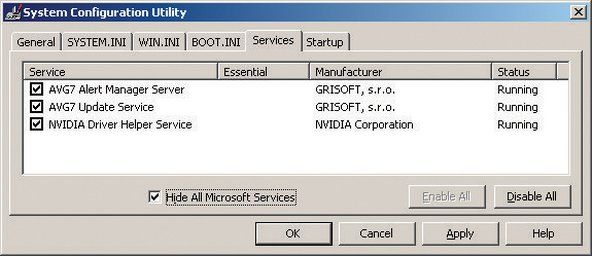

Además de la gran cantidad de servicios que Microsoft incluye con Windows XP, muchos sistemas ejecutan servicios de terceros. Determinar qué servicios no son de Microsoft es difícil con el editor de políticas de servicios. Afortunadamente, existe otra alternativa llamada Utilidad de configuración del sistema. Para ejecutarlo, haga clic en Iniciar Ejecutar, escriba msconfig en el cuadro de diálogo Ejecutar y presione Entrar. Haga clic en la pestaña Servicios para mostrar los servicios instalados. Marque la casilla de verificación Ocultar todos los servicios de Microsoft para mostrar solo los servicios que no son de Microsoft, como se muestra en Figura 3-22 .

Figura 3-22: Utilidad de configuración del sistema de Windows XP que muestra servicios que no son de Microsoft

En Figura 3-22 , se están ejecutando tres servicios que no son de Microsoft. Dos de ellos son parte del software antivirus AVG que ejecutamos en este sistema, y uno lo usa el adaptador de video NVIDIA. Ninguno de estos es sospechoso, por lo que no es necesario realizar ninguna acción. Sin embargo, hay muchos otros servicios de terceros que pueden ser maliciosos, incluidos los instalados por software espía. Si ve un servicio de terceros ejecutándose y no reconoce su propósito, investigue más. En caso de duda, desmarque la casilla de verificación para deshabilitar el servicio y pruebe el sistema para ver si deshabilitar ese servicio rompe algo.

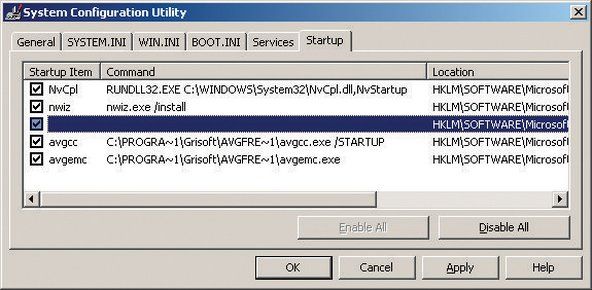

También puede ver la página de inicio de la Utilidad de configuración del sistema para enumerar los programas ejecutables que Windows ejecuta al inicio, como se muestra en Figura 3-23 .

Figura 3-23: Utilidad de configuración del sistema de Windows XP que muestra los programas que se ejecutan al inicio

En este caso, cuatro de los cinco programas ejecutables que Windows ejecuta al inicio en este sistema son claramente inocuos. NvCpl es la utilidad del panel de control de NVIDIA. nwiz es el ejecutable de WhizFolders Organizer Pro, un programa de administración de archivos que utilizamos. NvCpl y avgemc son los dos ejecutables de nuestro software AVG Anti-Virus. Pero el elemento resaltado en el medio de la lista nos concierne porque no se muestra ningún nombre de programa ejecutable para él. Es un comportamiento sospechoso en sí mismo que uno podría esperar de un ejecutable de inicio instalado por un virus, gusano o software espía, por lo que vale la pena analizarlo más de cerca.

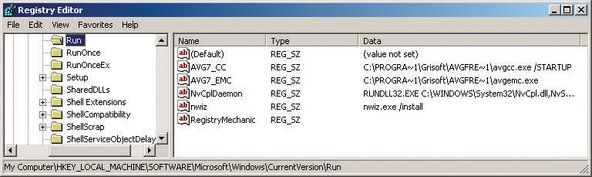

Para hacerlo, inicie el Editor del Registro haciendo clic en Iniciar Ejecutar, escribiendo regedt32 (o regedit, si prefiere un editor más simple) en el diálogo y presionando Enter. Navegue por la estructura del registro para ver la clave: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun donde se enumeran los ejecutables de inicio. Figura 3-24 muestra el contenido de esa clave, que obviamente fue instalada por el programa Registry Mechanic, y no es motivo de preocupación. Si el ejecutable de inicio es claramente un programa malicioso, simplemente elimínelo con el Editor del Registro. Si no está seguro, utilice Google para buscar el nombre del ejecutable en lugar de simplemente eliminarlo.

Figura 3-24: Visualización de programas de inicio en el Editor del registro

ESTÁ BIEN PARA JUGAR

No dude en experimentar con su configuración de inicio. No hay nada que pueda desactivar aquí que pueda dañar el sistema. En el peor de los casos, es posible que un programa no funcione correctamente con un ejecutable de inicio desactivado. A menos que esté seguro de que necesita que se ejecute un programa de inicio en particular, como su antivirus y escáneres de malware y su PIM, continúe y deshabilítelo. Reinicie el sistema y vea si algo está roto. Si es así, vuelva a habilitar lo que haya desactivado y juegue un poco más.

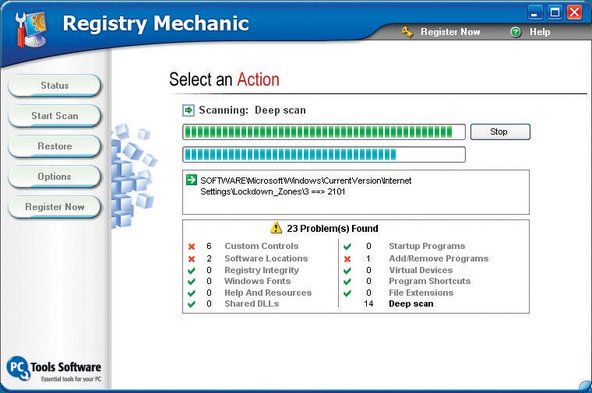

Por último, recomendamos ejecutar periódicamente un limpiador de registro, como CleanMyPC ( http://www.registry-cleaner.net ) o mecánico de registro ( http://www.pctools.com ), se muestra en la Figura 3-25 . Incluimos el mantenimiento del registro como un elemento de seguridad del sistema, porque las vulnerabilidades del registro son cada vez más comunes. Sin embargo, incluso si su sistema nunca está infectado por ningún software malicioso, vale la pena podar y compactar el registro periódicamente para aumentar el rendimiento y la confiabilidad del sistema.

Figura 3-25: Utilice Registry Mechanic o un producto similar para escanear y limpiar el registro

Existen numerosas herramientas de registro disponibles. La mayoría son productos comerciales o shareware, aunque muchos están disponibles como demostraciones paralizadas para su descarga gratuita. Algunos realizan solo un aspecto del mantenimiento del registro, como la edición mejorada del registro, la eliminación de entradas no utilizadas o la desfragmentación de los montones del registro. Otros combinan muchas funciones relacionadas con el registro en un solo producto. Le sugerimos que descargue y pruebe uno o ambos de los dos productos que mencionamos primero. Si ninguna de las dos cosas es suficiente, una búsqueda en Google de 'limpiador de registro' presenta docenas de otras posibilidades.

Limpieza del disco duro

Cuando comenzamos a escribir esta sección, revisamos uno de nuestros discos duros. Tenía 185.503 archivos en 11.607 carpetas. Es una incógnita en cuanto a lo que son todos. Algunos son programas y archivos del sistema, por supuesto. Sabemos que hay cientos de documentos y hojas de cálculo, y miles de archivos de audio, imágenes, etc. Pero la mayoría de esos 185,503 archivos son probablemente archivos temporales y de respaldo, duplicados y versiones anteriores de archivos de datos actuales, archivos de caché del navegador y basura similar. Todo lo que hacen es desordenar el disco duro, desperdiciar espacio y dañar el rendimiento del disco. Deben podarse de vez en cuando, aunque solo sea para evitar que te coman fuera de casa y fuera de casa.

ORGANIZANDO SUS ARCHIVOS TEMP (ORARY)

Puede configurar algunas variables de entorno para hacer que los archivos TEMP se almacenen en una ubicación en lugar de ser enterrados en una carpeta oculta en su directorio Documents and Settings. Para hacerlo, cree la carpeta C: TEMP y luego haz lo siguiente:

- Haga clic con el botón derecho en la pestaña Avanzado de Propiedades de Mi PC.

- Haga clic en el botón Variable de entorno y cambie los valores de TEMP y TMP a C: TEMP resaltándolos, eligiendo el botón Editar y reemplazando la ruta ridículamente larga a C: TEMP .

- Utilice el botón Nuevo para agregar otro valor llamado TMPDIR y establecer su ruta a C: TEMP así como.

- Haga lo mismo en la variable Sistema en el cuadro debajo de la variable Usuario, nuevamente agregando una variable llamada TMPDIR y estableciendo su valor en C: TEMP .

Independientemente de lo que haya configurado para estas variables de entorno, puede navegar rápidamente a cualquiera de ellas abriendo el Explorador de Windows, escribiendo el nombre rodeado de signos de porcentaje (como %TEMPERATURA% ) en el campo Dirección y presionando Intro o Retorno. Debería visitar periódicamente este directorio y eliminar todos los archivos y carpetas que tengan más de unas pocas semanas. Los programas de instalación de Windows son notoriamente malos por dejar grandes archivos temporales.

Borrar la memoria caché de su navegador es un buen primer paso. Después de hacer eso, puede encontrar que el recuento de archivos se ha reducido en miles de archivos y, según el tamaño de la caché de su navegador, puede recuperar un gigabyte o más de espacio en disco. Luego puede ir a un símbolo del sistema y emitir comandos como:

|_+_|

|_+_|

|_+_|

y así. Este enfoque de fuerza bruta podría eliminar miles de archivos innecesarios y recuperar gigabytes de espacio en disco, pero es una solución imperfecta en el mejor de los casos. Primero, probablemente dejará muchos archivos innecesarios en la unidad porque no pensó en buscar todas las extensiones. En segundo lugar, puede terminar eliminando algunos archivos que realmente preferiría haber guardado, y es posible que ni siquiera se dé cuenta de que lo ha hecho hasta que se encuentre buscándolos infructuosamente más tarde. En tercer lugar, si no está prestando atención, un deslizamiento del dedo puede tener resultados desastrosos.

Es mejor usar una utilidad diseñada para podar archivos. Microsoft incluye un subprograma para este propósito, pero, como suele ocurrir con los subprogramas de Microsoft, tiene pocas funciones. El subprograma de limpieza de disco de Windows, que se muestra en Figura 3-26 , no hace nada que no pueda hacer usted mismo manualmente en unos 30 segundos.

Figura 3-26: La utilidad Liberador de espacio en disco de Windows XP

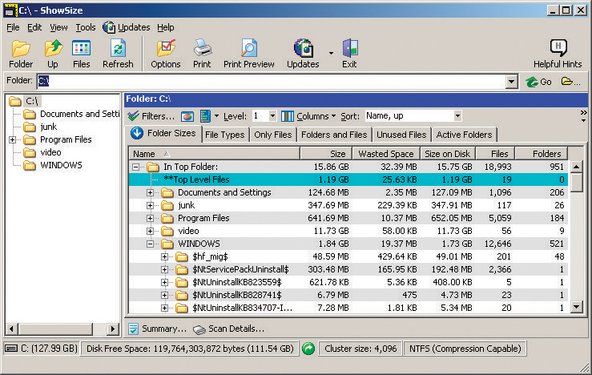

Afortunadamente, existen mejores alternativas disponibles como servicios comerciales. Nuestro favorito es ShowSize ( http://www.showsize.com ), se muestra en la Figura 3-27 , que proporciona todas las herramientas que necesita para mantener su disco duro limpio y organizado.

Figura 3-27: Utilidad de limpieza de disco ShowSize

Una vez que haya eliminado los archivos innecesarios de su disco duro, es hora de ejecutar un desfragmentador de disco. Mientras escribe, modifica y elimina archivos en su disco duro, Windows intenta mantener todos los archivos almacenados de forma contigua en el disco. Desafortunadamente, Windows no es muy bueno en esa tarea, por lo que partes de varios archivos terminan esparcidas aquí, allá y en todas partes de la unidad, un fenómeno conocido como fragmentación de archivos o fragmentación del disco .

La fragmentación tiene varios efectos indeseables. Debido a que los cabezales de las unidades deben reposicionarse constantemente para leer y escribir archivos, el rendimiento del disco duro se ve afectado. El rendimiento de lectura y escritura en una unidad muy fragmentada es mucho más lento que en una unidad recién desfragmentada, especialmente si la unidad está casi llena. Ese movimiento adicional de la cabeza también contribuye a niveles de ruido más altos y puede hacer que la unidad falle antes de lo que lo haría de otra manera. Finalmente, cuando una unidad falla, es mucho más fácil (y menos costoso) recuperar datos si esa unidad se ha desfragmentado recientemente.

NTFS y fragmentación

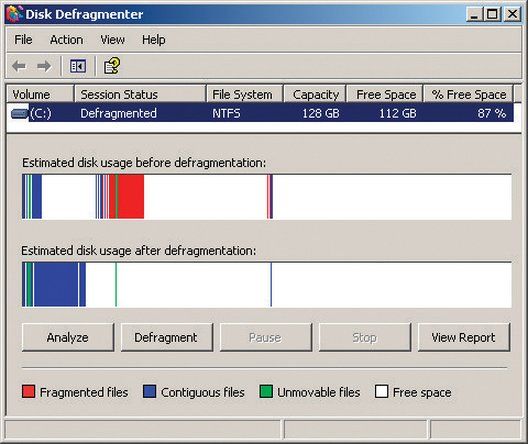

Durante años, Microsoft afirmó que NTFS no estaba sujeto a fragmentación. Como Figura 3-28 muestra, eso no es cierto, incluso en una unidad escasamente poblada. Con solo el 13% de esta unidad en uso, Windows aún ha fragmentado la mayor parte del espacio ocupado. Incluso después de que la utilidad Desfragmentador de disco de Windows haya terminado de ejecutarse, queda algo de fragmentación. Las barras verdes delgadas son archivos del sistema, la tabla maestra de archivos y el archivo de paginación que siempre están abiertos cuando Windows se está ejecutando y, por lo tanto, la utilidad de Windows incluida no puede desfragmentarlos. En cuanto a la barra azul que permanece en el medio de la nada después de la desfragmentación: no tenemos idea de por qué Windows hace esto, pero siempre parece dejar al menos algunos archivos por sí mismos en lugar de consolidar todos los archivos.

La solución a la fragmentación del disco es ejecutar una utilidad de desfragmentación periódicamente. Una utilidad de desfragmentación lee cada archivo y lo reescribe de forma contigua, lo que hace que el acceso a los archivos sea mucho más rápido. La utilidad Desfragmentador de disco incluida con Windows, que se muestra en Figura 3-28 , es lento, ineficaz y con pocas funciones. Pero bueno, es gratis y (generalmente) es lo suficientemente bueno para hacer el trabajo.

Figura 3-28: La utilidad Desfragmentador de disco de Windows XP

bandeja de disco xbox 360 atascada parcialmente abierta

Si necesita un desfragmentador con más funciones y mejor rendimiento, considere comprar una utilidad de desfragmentación comercial. Los dos desfragmentadores comerciales más conocidos son Vopt ( http://www.vopt.com ) y Diskeeper ( http://www.diskeeper.com ). Hemos usado ambos durante años y nunca hemos tenido problemas con ninguno de ellos.

Una falla importante de la utilidad Desfragmentador de disco de Windows XP es que no puede desfragmentar el archivo de paginación, al menos a menos que esté dispuesto a pasar por aros para hacerlo. Windows usa el archivo de paginación para almacenar aplicaciones y datos para los que no hay espacio en la memoria principal. Si ejecuta muchas aplicaciones simultáneamente o utiliza grandes conjuntos de datos, la memoria principal se llena inevitablemente. Cuando eso ocurre, Windows cambia temporalmente las aplicaciones y los datos inactivos al archivo de paginación. Debido a que el archivo de paginación sufre una gran cantidad de 'abandono', invariablemente se vuelve muy fragmentado, lo que a su vez provoca una mayor fragmentación de los programas y los datos del usuario.

Figura 3-29: El cuadro de diálogo Memoria virtual de Windows XP

Desafortunadamente, el diseño de Windows hace que sea imposible desfragmentar el archivo de paginación mientras Windows se está ejecutando. Pero hay dos formas de desfragmentar el archivo de paginación. Primero, use un desfragmentador comercial como Diskeeper o la desfragmentación de página gratuita ( http://www.sysinternals.com/Utilities/Pa... ) que proporciona una utilidad de desfragmentación en el momento del arranque que se ejecuta antes de que se cargue Windows. Alternativamente, puede usar la utilidad Desfragmentador de disco de Windows XP para desfragmentar el archivo de paginación siguiendo los siguientes pasos:

- Haga clic con el botón derecho en Mi PC y elija Propiedades para mostrar el cuadro de diálogo Propiedades del sistema.

- Haga clic en la pestaña Avanzado.

- En el panel Rendimiento, haga clic en el botón Configuración para mostrar el cuadro de diálogo Opciones de rendimiento.

- Haga clic en la pestaña Avanzado.

- En el panel Memoria virtual, haga clic en el botón Cambiar para mostrar el cuadro de diálogo Memoria virtual, que se muestra en Figura 3-29 .

- Anote o memorice el tamaño del archivo de paginación actual, que utilizará más adelante cuando restaure el archivo de paginación.

- Marque el botón de opción 'Sin archivo de paginación' y haga clic en el botón Establecer para cambiar el sistema de archivos de paginación a cero.

- Reinicie la computadora, que ahora funcionará sin un archivo de paginación.

- Ejecute la utilidad Desfragmentador de disco de Windows XP para desfragmentar el disco duro.

- Cuando finalice la desfragmentación, repita los pasos del 1 al 5 para mostrar el cuadro de diálogo Memoria virtual.

- Restablezca el tamaño del archivo de paginación al valor original.

- Reinicie el sistema, que ahora funcionará con un archivo de paginación desfragmentado del tamaño original.

Mantener su sistema actualizado

Las empresas de hardware y software lanzan periódicamente software, controladores de dispositivos y firmware actualizados. Estas actualizaciones pueden estar relacionadas con la seguridad o pueden agregar soporte para nuevas funciones o compatibilidad con nuevos dispositivos. Le recomendamos que se mantenga informado sobre dichas actualizaciones, pero la regla de oro cuando se trata de instalar actualizaciones es: 'Si no está roto, no lo arregle'.

Seguridad a través de la inseguridad

Irónicamente, para utilizar los servicios de actualización automática de Microsoft, debe utilizar Internet Explorer, el navegador menos seguro del planeta.

Evalúe cada actualización antes de instalarla. La mayoría de las actualizaciones incluyen notas de la versión o un documento similar que describe exactamente qué hace la actualización y qué problemas soluciona. Si una actualización en particular resuelve un problema que está experimentando o agrega soporte para algo que necesita, instale la actualización. De lo contrario, tenga mucho cuidado. Más de una vez, instalamos una actualización sin una buena razón y descubrimos que la actualización rompió algo que solía funcionar. A menudo es posible recuperarse de una actualización fallida desinstalando la actualización y volviendo a la versión original, pero a veces la única solución es formatear la unidad y reinstalar todo desde cero.

Actualizaciones de software de aplicación y sistema operativo

Las actualizaciones del sistema operativo y del software de la aplicación son una excepción a nuestra regla general de precaución. Windows, en particular, está bajo el ataque constante de gusanos y otro software malicioso, por lo que generalmente es una buena idea aplicar parches críticos de Windows lo antes posible.

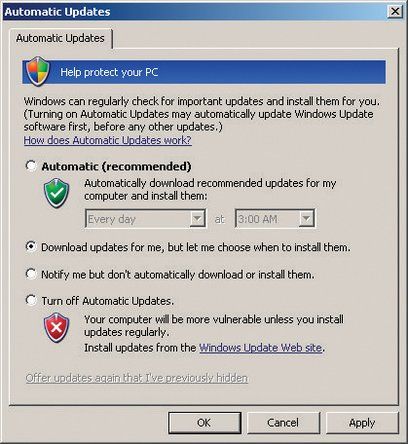

Microsoft proporciona el servicio Microsoft Update ( http://update.microsoft.com/microsoftupd... ) para automatizar el proceso de mantenimiento de Windows y Office parcheados. Para configurar Microsoft Update para descargar e instalar parches automáticamente, muestre el Panel de control y seleccione Centro de seguridad. En la parte inferior del cuadro de diálogo Centro de seguridad, en el panel 'Administrar la configuración de seguridad para:', haga clic en el enlace Actualizaciones automáticas para mostrar el cuadro de diálogo Actualizaciones automáticas, que se muestra en Figura 3-30 .

Figura 3-30: El cuadro de diálogo de configuración de Actualizaciones automáticas de Windows XP

La configuración recomendada (y predeterminada) es Automática, lo que hace que Windows descargue e instale actualizaciones sin la intervención del usuario. Eso es demasiado confiado para nuestro gusto. Hemos sido quemados muchas veces por parches de Microsoft que, en retrospectiva, desearíamos no haber instalado nunca. Recomendamos elegir la segunda opción, que hace que las actualizaciones se descarguen automáticamente en segundo plano, pero no se instalen hasta que las apruebe, o la tercera opción, que simplemente le notifica cuando hay actualizaciones disponibles.

La administración de software de aplicaciones es más problemática porque, al menos para Windows, no existe una ubicación central donde pueda verificar las actualizaciones disponibles. (Linux es muy superior en este aspecto. La mayoría de las distribuciones modernas de Linux pueden verificar automáticamente un repositorio central para ver si hay actualizaciones disponibles para el sistema operativo y la mayoría o todas las aplicaciones instaladas). Con Windows, debe buscar actualizaciones para cada aplicación usted mismo.

Afortunadamente, la mayoría de las aplicaciones principales de hoy en día, y muchas de menor importancia, comprueban automáticamente si hay actualizaciones, o al menos le piden que lo haga. Recomendamos vigilar de cerca las aplicaciones que utilizan mucho Internet, por ejemplo, navegadores, clientes de correo electrónico y paquetes P2P. Los exploits contra dichas aplicaciones son relativamente comunes y tienen consecuencias potencialmente graves. Otras aplicaciones, aunque no están exentas de riesgos, no requieren una supervisión tan cercana. Es menos probable, por ejemplo, que su aplicación de grabación de CD o un visor de archivos sufra un grave agujero de seguridad. (No es algo inaudito, aunque el Acrobat Reader de Adobe ha sido parcheado varias veces para solucionar problemas de seguridad graves).

Actualizaciones de controladores de dispositivo

Windows, Linux y todos los demás sistemas operativos modernos utilizan una arquitectura extensible que permite que los controladores de dispositivos cargables agreguen soporte para dispositivos que no son compatibles directamente con el kernel del sistema operativo. Su sistema utiliza controladores de dispositivo para admitir su adaptador de video, adaptador de sonido, adaptador de red y otros dispositivos periféricos.

Aparte del BIOS y otro código de firmware, el código del controlador del dispositivo es el software más cuidadosamente depurado que se ejecuta en su PC, por lo que es poco probable que incluso los controladores antiguos tengan errores importantes. Sin embargo, sigue siendo una buena idea estar atento a los controladores de dispositivos actualizados, ya que los controladores actualizados pueden mejorar el rendimiento, agregar soporte para funciones adicionales, etc. En general, recomendamos actualizar los controladores de su dispositivo cada vez que instale nuevo hardware.

Los controladores de adaptadores de video (y, hasta cierto punto, los controladores de adaptadores de audio) son un caso especial, especialmente si juegas juegos 3D en tu PC. Los fabricantes de adaptadores de video actualizan sus controladores con frecuencia para agregar soporte para nuevos juegos y ajustar el rendimiento de los juegos existentes. En muchos casos, las mejoras de rendimiento pueden ser sustanciales, incluso si está utilizando un adaptador de video de modelo anterior. Si juegas, busca actualizaciones del adaptador de video todos los meses. De lo contrario, cada tres a seis meses es suficiente.

Actualizaciones de firmware

El firmware está a medio camino entre el hardware y el software. El firmware es un software que se almacena de forma semipermanente en chips de memoria no volátiles dentro de su PC. El BIOS del sistema principal, por ejemplo, es el firmware. Pero el BIOS del sistema principal no es de ninguna manera el único firmware en su sistema. Casi todos los periféricos, desde adaptadores de video y audio hasta tarjetas de red, controladores RAID, discos duros y unidades ópticas, tienen su propio firmware.

Recomendamos estar atento a las actualizaciones del BIOS de su placa base y otro firmware, pero tenga cuidado al decidir si desea aplicar esas actualizaciones. Nuevamente, en general: si no está roto, no lo arregles. Hasta cierto punto, la decisión depende de la antigüedad del dispositivo. Es bastante común que los componentes recién introducidos tengan varias actualizaciones de firmware disponibles al principio de sus ciclos de vida. A medida que pasa el tiempo, las actualizaciones de firmware generalmente se vuelven menos frecuentes y tienden a ser correcciones menores o adiciones de funciones en lugar de actualizaciones significativas.

La principal excepción son los escritores ópticos. El firmware de las grabadoras de CD y DVD incluye un esquema de escritura que permite que la unidad utilice las estrategias de escritura óptimas para diferentes marcas y tipos de medios. A medida que se introducen nuevas marcas de medios, los fabricantes de unidades ópticas actualizan su firmware para admitir los nuevos tipos de medios. Recomendamos buscar actualizaciones de firmware para su grabadora óptica cada vez que compre un nuevo lote de discos.

QUEMANDO TUS PUENTES

Por lo general, es fácil recuperarse de una actualización de firmware incorrecta. Si actualiza el firmware en su grabadora de DVD, por ejemplo, y deja de funcionar correctamente, generalmente puede actualizar la unidad nuevamente usando la revisión de firmware anterior y volver al punto de partida. Cuando actualiza el BIOS de su placa base, es una historia diferente. Una actualización fallida del BIOS puede inutilizar la placa, por lo que es necesario devolverla a la fábrica para su reparación. La causa más frecuente de actualizaciones fallidas del BIOS de la placa base es un corte de energía durante el proceso de actualización. Si es posible, conecte su sistema a un UPS antes de actualizar el BIOS de la placa base.

Las mejores placas base evitan este problema de dos formas. Algunos tienen dos BIOS instalados. Si realiza uno durante una actualización fallida, puede iniciar el sistema utilizando el BIOS de respaldo y luego recuperar el BIOS principal. Intel usa un método diferente pero igualmente efectivo. Si el proceso de actualización del BIOS falla en una placa base Intel, simplemente coloque un puente en la posición de recuperación del BIOS. Incluso después de una actualización fallida, un BIOS Intel tiene la inteligencia suficiente para intentar arrancar desde la disquetera. Simplemente puede copiar el archivo de datos del BIOS a un disquete, colocar el puente en la posición de recuperación, reiniciar el sistema y permitir que la actualización del BIOS se instale automáticamente.

Curar la putrefacción de Windows

Microsoft tomó dos decisiones de diseño muy malas para Windows. Bueno, en realidad, tomaron mucho más de dos malas decisiones, pero dos son la principal preocupación.

El concepto de usar DLLs ( bibliotecas vinculadas dinámicamente o bibliotecas de enlaces dinámicos ) tuvo fallas desde el principio, como pueden atestiguar millones de usuarios de Windows. Las versiones antiguas y nuevas de la misma DLL con el mismo nombre pueden coexistir en un sistema, y Windows no proporciona una gestión rigurosa de estas diversas versiones. Una versión más nueva de una aplicación a menudo no funciona con una versión anterior de una DLL que requiere, lo cual es bastante malo, pero es posible que las versiones anteriores de una aplicación no funcionen con las versiones más nuevas de la DLL. Eso significa que algo tan simple como instalar una actualización para un programa puede romper otro. Bienvenido a DLL Hell .

El Registro de Windows , aparentemente inspirado en la encuadernación utilizada en las versiones antiguas de Novell NetWare, es la segunda parte del doble golpe. Con la introducción de Windows NT, Microsoft abandonó el uso de archivos de configuración simples de texto plano por los dudosos beneficios de un registro central. Aunque el concepto de registro podría haber funcionado si se hubiera implementado correctamente, con controles rigurosos y potentes herramientas de administración, Microsoft no hizo nada de eso. En cambio, el registro es un montón gigantesco de espaguetis que incluso los expertos tienen problemas para descifrar. El registro en una caja típica de Windows crece como Topsy, con datos obsoletos que se acumulan en el lugar y se agregan nuevos datos sin tener en cuenta los conflictos o la compatibilidad con versiones anteriores. Microsoft proporciona solo las herramientas más básicas para mantener el registro, e incluso el mejor software de mantenimiento de registro comercial puede hacer mucho para eliminar el desorden.

El resultado es que cualquier sistema Windows contiene las semillas de su propia destrucción. Con el paso de los meses y años, a medida que se instala software nuevo y se elimina el software antiguo, Windows se vuelve cada vez más inestable. Los conflictos de DLL se vuelven cada vez más comunes y el rendimiento se ralentiza. Este fenómeno se conoce universalmente como Windows rojo . Las prácticas de instalación cuidadosas y la limpieza periódica del registro pueden ralentizar Windows Rot, pero en nuestra experiencia, nada puede detenerlo por completo.

Microsoft afirma que Vista resolverá el problema de Windows Rot, esta vez con seguridad. Incluso puede que tengan razón, pero lo dudamos. Desafortunadamente, la única cura segura que conocemos para Windows Rot, a excepción de que Microsoft reescriba Windows desde cero o que cambie a otro sistema operativo, es quitar el disco duro, reinstalar Windows y todas las aplicaciones, y restaurar su datos. La mayoría de los usuarios avanzados hacen esto cada seis meses o un año, pero incluso los usuarios ocasionales probablemente se beneficiarán de hacer una instalación nueva cada año o dos.

Una indicación segura de que es hora de una instalación limpia es que su sistema comienza a comportarse de manera extraña de maneras que no son atribuibles a un virus o un problema de hardware, particularmente si eso ocurre inmediatamente después de haber instalado un nuevo software, actualizado los controladores o creado otros cambios importantes en su sistema. Pero Windows Rot puede manifestarse de formas mucho más sutiles. Si ha estado usando su sistema Windows durante un año o dos sin reinstalarlo y parece mucho más lento de lo que solía ser, probablemente no sea su imaginación. Además de un rendimiento lento, Windows Rot puede causar una variedad de problemas, desde graves pérdidas de memoria hasta reinicios aleatorios.

Debido a que es tan difícil precisar los detalles de Windows Rot, o incluso saber hasta qué punto un sistema en particular lo padece, recomendamos simplemente hacer una nueva instalación una vez al año, ya sea que crea que lo necesita o no.

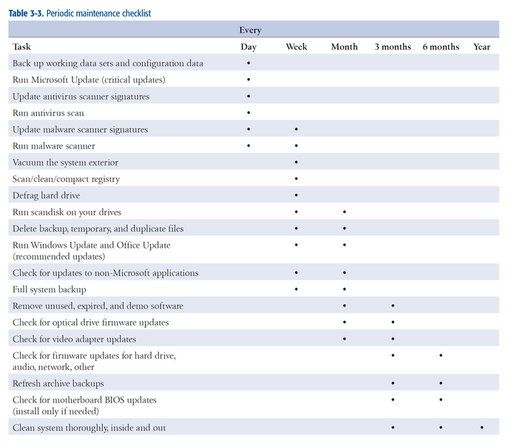

Una lista de verificación de mantenimiento periódico

Tabla 3-3 resume los procedimientos que recomendamos para el mantenimiento periódico.

Tabla 3-3: Lista de verificación de mantenimiento periódico

Más sobre el mantenimiento del sistema informático